Pero… ¿cómo están articulando realmente los ejércitos el reto de la formación de equipos? ¿Cuáles son los perfiles que componen una unidad militar de Ciberdefensa? Hoy lo veremos a través de cuál es el modelo de ciber-equipo que se está diseñando en el ejército de tierra norteamericano, el US Army. Aunque todavía vivimos en una fase inicial de la formulación de estas unidades, gracias a la información abierta disponible podemos hacernos una idea de hacia dónde caminan las fuerzas armadas de Norteamérica. Y la cosa no es baladí ya que estas fuerzas suelen sentar cátedra en todo lo relacionado con doctrina militar de los países OTAN.

La fuerza del U.S. Army está basada en la creación de un equipo de soldados profesionales, entrenados en especialidades desempeñando más de un centenar de trabajos igualmente importantes y muy específicos. El papel que desempeñan viene dado por la Especialidad Profesional Militar (Military Occupational Specialty, MOS por sus siglas en inglés). El MOS se obtiene después de realizar la formación y evaluación correspondiente, cuál será el MOS de un soldado se define por sus preferencias y por la puntuación obtenida en pruebas como el ASVAB (Conjunto de Aptitud Vocacional en las Fuerzas Armadas). Los MOS son normalmente designados por un código alfanumérico que denomina la especialidad, rango asociado y otra información específica. Así un MOS 31B corresponde con un empleo de Policía Militar, mientras que un 92G seria Food Service Specialist, o lo que viene a ser lo mismo, un cocinero militar.

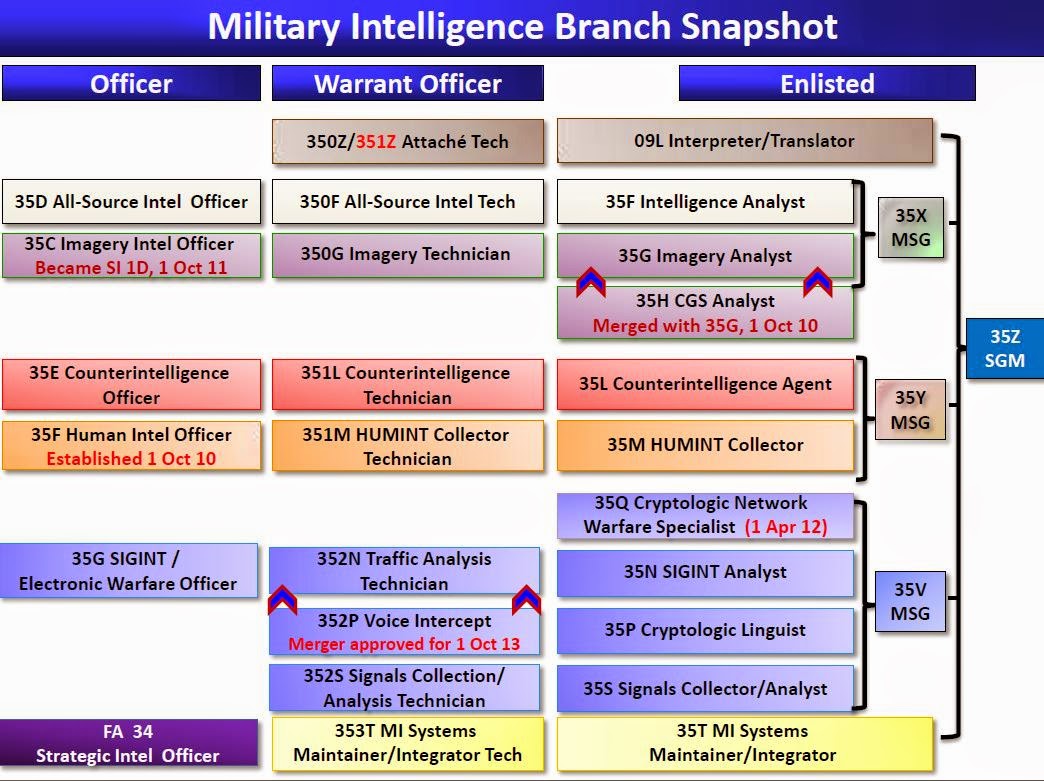

Como no podían ser de otra forma la integración del ámbito de Ciberdefensa ha llevado a la creación de MOS específicos, como son los 25D, 35Q y la serie 255.

35Q Cryptologic Network Warfare Specialist

Los Cryptologic Network Warfare Specialist llevan a cabo el análisis digital para establecer la identificación de objetivos y sus patrones operacionales. Responde a las necesidades en el ámbito ciber de información de inteligencia en apoyo de los oficiales al mando de operaciones. Produciendo informes y productos que permiten la toma de decisiones, soporte a operaciones militares en curso, etc.

Llegar a ser 35Q supone un curso básico militar de 10 semanas más una formación específica de 27 semanas. Ademas dada la criticidad de la información manejada requiere la obtención de una de las habilitaciones de seguridad de mas alto nivel en EEUU , la TOP SECRET SCI.

25D Cyber Network Defender

Se trata de uno de los MOS más recientes, enfocado específicamente en las acciones de defensa de red. Esta especialidad se obtiene después de un curso de 14 semanas. Las responsabilidades de un Cyber Network Defender incluyen la protección, vigilancia, detección, análisis y respuesta a las acciones de dominio del ciberespacio no autorizadas; implementación y administración de las infraestructuras de protección de redes informáticas, tales como firewalls, sistemas de detección de intrusos y demás. Los soldados también tienen la tarea de adoptar medidas para modificar los sistemas de información, configuraciones de seguridad y recoger datos para analizar los acontecimientos o advertir de ataques. Los 25D estarán capacitados para realizar evaluaciones de amenazas y vulnerabilidades en el entorno de red, realizar evaluaciones de daños a la red, y desarrollar acciones de respuesta.

Se trata de uno de los MOS más recientes, enfocado específicamente en las acciones de defensa de red. Esta especialidad se obtiene después de un curso de 14 semanas. Las responsabilidades de un Cyber Network Defender incluyen la protección, vigilancia, detección, análisis y respuesta a las acciones de dominio del ciberespacio no autorizadas; implementación y administración de las infraestructuras de protección de redes informáticas, tales como firewalls, sistemas de detección de intrusos y demás. Los soldados también tienen la tarea de adoptar medidas para modificar los sistemas de información, configuraciones de seguridad y recoger datos para analizar los acontecimientos o advertir de ataques. Los 25D estarán capacitados para realizar evaluaciones de amenazas y vulnerabilidades en el entorno de red, realizar evaluaciones de daños a la red, y desarrollar acciones de respuesta.Los tipos anteriores que corresponderían con los niveles básicos se verían complementados por los Cyberspace Content Technician (255A), the Cyberspace Network Management Technician (255N), Cyberspace Defense Technician (255S) y Senior Cyberspace Network Operations Technician (255Z). Estos MOS está enfocado a su obtención por parte de los oficiales técnicos (warrant officers) , se trata de una escala de personal altamente especializado sin equivalente directo en nuestras fuerzas armadas en el que se sitúan con rangos inferiores a los oficiales de carrera pero superiores a los suboficiales.

En cuanto a la orientación de los perfiles vemos que mientras el 35Q tiene un enfoque mas ofensivo, encaminado al soporte de inteligencia, los 25D están mas enfocados a las tareas de protección de los activos propios, mientras que los ocupados por Warrant Officers (como el 255Z) se encargarían de tareas mas especializadas, o del liderazgo técnico y humano de los equipos.

Una tendencia en este tipo de calificaciones es el aprovechamiento del conocimiento civil ya existente, algunos MOS incluyen la participación de acciones formativas de entidades tales como el SANS Institute.

Como ya hemos tratado desde este blog el ámbito de Ciberdefensa tiene fuertes interconexiones con otros aspectos militares como la administración de sistema IT militares, la inteligencia o la guerra electrónica. Los perfiles indicados se completan con otros MOS de aquellos campos que van desde 25B especialista en tecnologías de la información, a los 35G oficial SIGINT y de guerra electrónica.

Es destacable que el US Army reconoce desde un principio que todos estos perfiles necesitan verse complementados por civiles. En las perspectivas de aumento de efectivos de principios de este año en el US Army Cyber Command ubicado en Fort Gordon se hablaba de 400 nuevos puestos civiles frente a la oferta de únicamente 300 militares. Es decir podría darse el caso de unidades militares que estarán formadas mayoritariamente por personal civil. Y es que el ámbito de la seguridad informática requiere en algunos casos de conocimientos técnicos profundos cuya obtención difícilmente se pueden compaginar con la vida militar. Los tiempos en el ámbito civil empresarial y militar también son distintos, por lo que supone un reto mantenerse al día en un mundo tan cambiante como el de la seguridad informática. Mientras que en otros casos por decirlo de forma diplomática el estilo de vida militar puede no encajar con el de cierto tipo de experto de seguridad informática. Por ello es imprescindible el uso tanto de la empresa privada, en forma de contratistas de defensa, o bien individualmente en forma de personal civil del departamento de defensa.