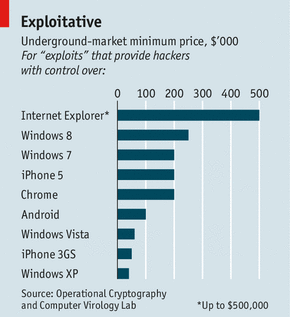

Hace unos meses se dio a conocer que se

había vendido un exploit 0-day para móviles basados en el iOS de Apple por $500.000 dólares. ¿El comprador? Una agencia gubernamental indeterminada.

Ese mismo precio pueden llegar a tener

algunos exploits exclusivos para el Internet Explorer de Microsoft.

Si miramos los tipos de vulnerabilidades

más cotizadas, veremos un curioso patrón. No son precisamente aquellas que

afectan a bases de datos o a software financiero o corporativo, son las que

afectan a software típico de usuario: móviles, navegadores, sistemas operativos

de escritorio, herramientas ofimáticas, plugins de java o flash, lectores de pdf.

Esto nos da una pista sobre el tipo de

ataques que les gusta utilizar a las organizaciones que tienen recursos

económicos avanzados para sus actividades de ataque, los pesos pesados de las

operaciones ofensivas.

En el otro lado tenemos las técnicas utilizadas

por los grupos pequeños, como las empleadas para comprometer inicialmente a

Target o a HBgary. Simples inyecciones de SQL llevadas a cabo de manera manual.

Los “grandes” prefieren los ataques indirectos cuando se enfrentan a un oponente menor. Les gusta infectar PCs o móviles de usuario, utilizando técnicas de intrusión avanzadas y herramientas caras (una edición básica del Finfisher de Gamma o una del Davinci de Hackingteam suelen costar más de $100.000 dólares y dependiendo de las opciones adicionales pueden llegar a multiplicar esta cifra increíblemente).

Mientras tanto los “pequeños” cuando se

enfrentan a un oponente mayor suelen utilizar ataques frontales clásicos,

realizados con un enfoque artesanal.

Este patrón no es casual y se repite en la

mayoría de casos conocidos que hemos podido analizar.

¿Para qué puede servirnos este patrón?

Pues por ejemplo para realizar un perfil del atacante en casos de intrusión o

para realizar análisis de atribución en el caso de incidentes conocidos.

También nos sirve para diseñar nuestra

estrategia defensiva. Si tememos el ataque de un oponente mayor, debemos invertir

más en proteger nuestros equipos de usuario. En cambio sí tememos el ataque de

un oponente pequeño, debemos invertir más en proteger nuestro perímetro y

nuestros servidores.

Por supuesto esto no es una regla fija,

pero si un indicador interesante que puede complementar otros análisis.

No hay comentarios:

Publicar un comentario